Hallo,

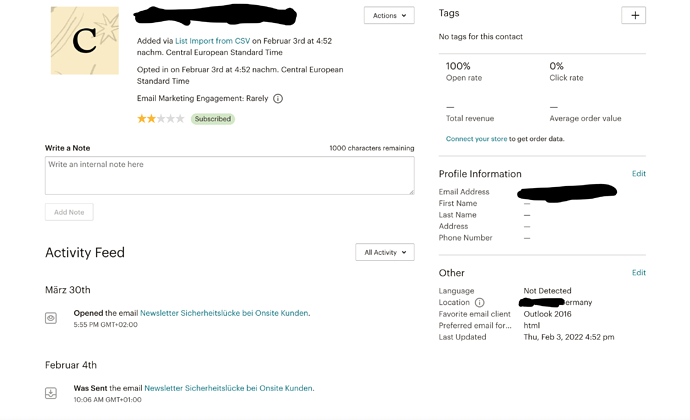

durch Zufall bin ich heute auf die Release Notes gestoßen zur Pascom 19.21 (01.02.2022)

Link → pascom Server 19

Hier steht dann unter anderem:

Sicherheitslücken behoben (CVE-2021-45966, CVE-2021-45967)

Das hat mich dann ein wenig irritiert. Eine kurze Suche hat mich dann hierhin gebracht:

https://nvd.nist.gov/vuln/detail/CVE-2021-45966

sowie

https://nvd.nist.gov/vuln/detail/CVE-2021-45967

Beide Lücken sind als kritisch eingetragen mit einem Score von je 9.8 von 10.

Jetzt war ich nicht nur irritiert, sondern sauer.

Die Lücken wurden bereits am 1.2.2022 adressiert und ich stoße nur per Zufall drauf? Das kann nicht sein.

Ich habe dann weiter nach den CVE gesucht. Das Pascom Forum gibt nichts her. Entweder nutzen nur noch wir die lokale Anlage oder niemand liest die Release Notes.

Gut. Ich wende mich also an den Chat. Frage, ob es eine Möglichkeit gibt sich künftig über die Release Notes aktiv informieren zu lassen oder zumindest über Sicherheitslücken informiert zu werden, um diese schnell zu schließen. Ergebnis: Geht nur für Cloud. Lokal muss man sich selbst aktiv informieren. RSS Feed oder Newsletter gibt es nicht.

Aha … nun gut … oder auch nicht gut, aber was soll man machen? Spontan in die Cloud ziehen? Keine Option.

Dann habe ich noch explizit nach CVE-2021-45966 und CVE-2021-45967 gefragt und ob es irgendwo einen Artikel gäbe, wo man schauen könnte, ob man infiziert wurde.

Zurückbekommen habe ich diesen Artikel. Vorweg: er ist irrelevant.

Bis mir aufgefallen ist, dass es hier um log4j und eine andere CVE gegangen ist (der Artikel kam mir bekannt vor, da wir damals deswegen auf 19.20 gegangen sind) war der Chat schon zu ende.

Im Artikel steht das mit Version 19.20 ein Workaround implementiert wurde. Auf Nachfrage ob das jetzt bereits mit 19.20 und dem Workaround gelöst war und mit 19.21 das nur besser ausgearbeitet wurde, meinte der Pascom Mitarbeiter: “meines Wissens war auch schon die 19.20 save - Sie können aber gernenochmal in dem Forumspost nachfragen

das is nicht wirklich mein Kernthema”

Irgendwie kam mir das ganze komisch vor und ich habe selbst noch mal geschaut.

Der Mann mag recht gehabt haben. Nur leider meinte er die FALSCHE Sicherheitslücke!!! Absolut inakzeptabel!!!

- Mann wird nicht aktiv gewarnt, dass es eine solche Lücke gibt

- Im Forum wird geschwiegen und es gibt keine Infos zu der Lücke

- Die Mitarbeiter im Chat geben falsche Informationen raus

Ok. Aufregen hilft nichts, aber was ist nun mit den genannten Sicherheitslücken?

Hier werden die Lücken betrachtet. https://kerbit.io/research/read/blog/4 Scheinbar von dem der es auch herausgefunden hat.

Laut Timeline am Ende der Seite ist folgendes passiert:

Dec 29, 2021 → Intial contact with Pascom

Jan 3, 2022 → Sent vulnerability details

Jan 5, 2022 → Pascom prepares patches and a grace peroid to disclosure is set

Mar 7, 2022 → Public disclosure

Bedeutet Pascom hatte genug Zeit, um Kunden zu informieren. Die Lücke wurde am 07.03.2022 veröffentlicht.

Wir haben heute den 30.3 und nur durch Zufall wird die Anlage heute auf Version 19.21 gezogen. Noch mal zusammengefasst: Seit 23 Tagen gibt es eine öffentliche Schwachstelle, welche mitsamt Anleitung im Netz zu finden ist !!! Ebenfalls inakzeptabel!!

Dem pascom Server Managemet zufolge haben wir aktuell 7.19.20.R installiert. Auf der Seite der Anlage steht pascom 19.20.R

In den nachfolgen Liks steht überall folgendes:

These bugs have been patched in 7.20.x versions bzw: An issue was discovered in Pascom Cloud Phone System before 7.20.x

https://nvd.nist.gov/vuln/detail/CVE-2021-45966

https://nvd.nist.gov/vuln/detail/CVE-2021-45967

https://kerbit.io/research/read/blog/4

Worauf bezieht sich die Versionsnummer? Wurde es nun adressiert mit der Version pascom 19.20 oder doch erst 19.21.?

Könnte sich hierzu bitte ein Mitarbeiter bei uns melden? Das hier ist eine Katastrophe und grob fahrlässig.

Hier würde ich mir mehr Transparenz wüschen. Auch wenn jetzt die Cloud das Hauptprojekt ist, sollte sowas nicht passieren.

Bitte teilen Sie uns mit wie wir herausfinden können ob wir über diese Lücke bereits angegriffen wurden